Magyarország ellen is kibertámadást intéztek az amerikai Demokrata Pártot is támadó orosz hackerek

2014. január 14-én Magyarország és Oroszország aláírta a paksi atomerőmű bővítéséről szóló együttműködési megállapodást. Másfél hónapra rá, az oroszbarát ukrán elnök, Viktor Janukovics február 21-i elmenekülését követő napokban felségjelzés nélküli egyenruhájuk alapján csak kicsi zöld emberkéknek nevezett orosz katonák szivárogtak be és szállták meg az Ukrajnához tartozó Krím-félszigetet.

Alig egy hónappal később, a 2014-es választások hajrájában, amikor még a Nemzeti Választási Iroda weboldala is lehalt, a Trend Micro kiberbiztonsági cég adatai szerint támadás érte a magyar Honvédelmi Minisztérium hálózatát.

A 2016. januárjában kiadott, Operation Pawn Storm című whitepaperükben (a .pdf 12. oldalán) részletezték a Honvédelmi Minisztériumot ért támadást. Ez alapján a támadók nem találomra, hanem nagyon is célzottan igyekeztek hozzáférést szerezni a minisztérium levelezési rendszeréhez. Azonosították a minisztérium azon munkatársait, akik valóban érdeklődhetnek bizonyos, védelmi tematikájú konferenciák és szakkiállítások iránt. Nekik tájékoztató anyagokat küldtek ilyen konferenciákról, de azok valós weboldalai helyet azokra nagyon hasonló linkeket küldtek:

- a légvédelmi témájú eurosatory.com domain helyett az eurosatory2014.com domainre;

- az Africa Aerospace and Defence konferencia aadexpo.co.za címe helyett az aadexpo2014.co.za címre;

- a 10. Különleges Alakulatok Kiállítás és Konferencia hivatalos sofexjordan.com címe helyett a sofexjordan2014.com címre;

- illetve az iTEC kiállítás hivatalos itec.co.uk címe helyett az itec2014.co.uk címre

irányítva a célszemélyeket. A linkre kattintva egy új böngészőablakban már a valódi weboldalak nyíltak meg, de közben a háttérben, a másik lapon megnyitott levelezést átirányították egy kamuoldalra.

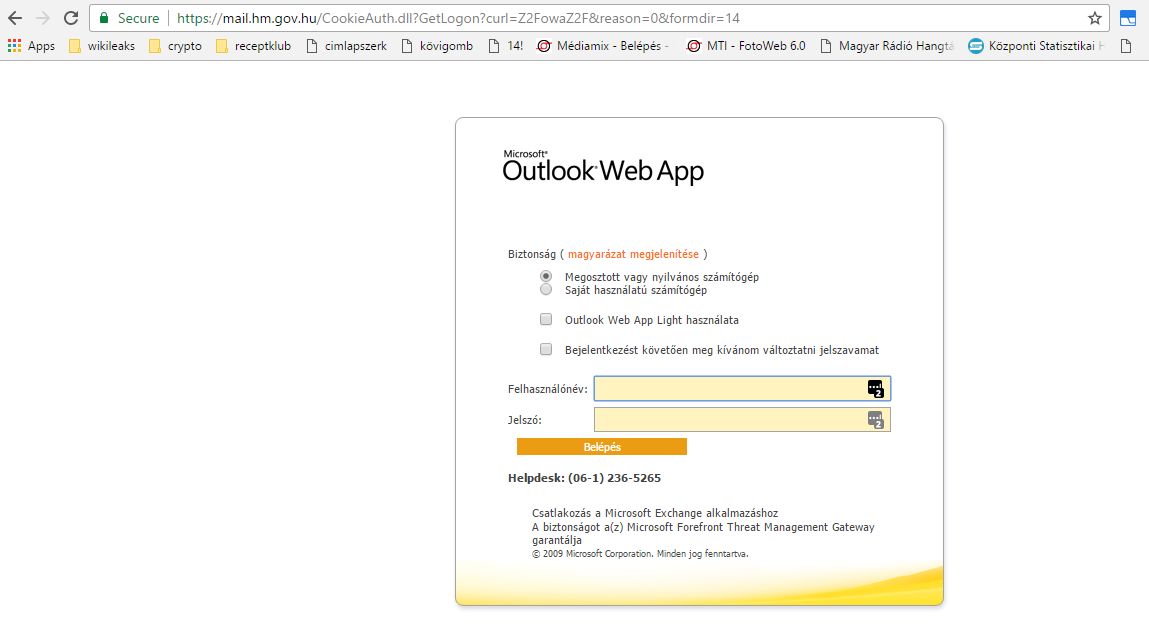

Ez a kamuoldal tökéletes másolata volt a Honvédelmi Minisztérium Outlook levelezőrendszerének webes belépési felületére (OWA). Egy apró, szabad szemmel alig észrevehető különbség volt csupán:

a hivatalos, mail.hm.gov.hu cím helyett a mail.hm.qov.hu domain volt a böngésző címsávjában.

Az óvatlan felhasználót ez könnyen megtévesztheti. A címsorban viszonylag aprók a betük, a g-t könnyű összekeverni a q-val. Így amikor a célszemély a konferencia weboldalát lezárva visszalépett a levelezéséhez, joggal gondolhatta azt, hogy időtúllépés miatt újra be kell lépnie a levelezésébe. De belépési adatait az OWA helyett immár egy adathalász oldalon adta meg.

A Trend Micro, illetve később a Threat Connect, a Threat Crowd és az Alien Vault kiberbiztonsági elemzőcégek az APT 28 vagy Fancy Bear néven jegyzett hackereket azonosították az adathalász weboldal, illetve az ál-konferenciaoldalak bejegyzőjeként. Azt az APT 28-at, amely ugyanezen elemzőcégek, illetve az amerikai titkosszolgálatok szerint a Demokrata Párt szervereinek feltöréséért is felel, és amit ezek a cégek és titkosszolgálatok az orosz katonai hírszerzés, a GRU bedolgozójaként tartanak nyilván.

Ezek alapján kijelenthető, hogy az orosz katonai hírszerzéssel, a GRU-val együttműködő hackerek igyekeztek célzottan hozzáférni a Honvédelmi Minisztérium bizonyos munkatársainak emailjéhez. Hogy miért? A hozzáférés birtokában akár

valódi, hús-vér minisztériumi munkatársak hivatalos emailcíméről küldhették volna szét

más, megfigyelni kívánt HM-dolgozók emailcímeire csatolmányokba ágyazva azokat a fejlett programokat, amellyekkel akár folyamatosan is megfigyelhették, vagy akár irányíthatták is a számítógépüket. Ilyen program például a kémkedésre alkalmas backdoort nyitó Xagent. Ez az, aminek a forráskódját az ESET kutatói fellelték, és az ebben található orosz nyelvű megjegyzések alapján feltételezik, hogy a program fejlesztői egymás közt oroszul kommunikálhattak.

Azt, hogy ez valóban megtörtént-e, nem tudjuk. Én magam is először Sam Jones a Financial Timesban megjelent, az orosz kiberháborúról szóló cikkében olvastam először a HM elleni támadásról. Abban csak futólag, "egyes kiberbiztonsági szakemberekre" hivatkozva említik, hogy az APT 28 célpontjai között a HM is szerepelt. Március 11. óta pedig oldalunkon is elérhető a Szertár Bencsáth Boldizsárral, a BME kiberbiztonsági és kriptográfiai műhelye, a Cysys Lab adjunktuságal készült podcastja, amiben Bencsáth is utalt erre az esetre. Ő a cikk elején idézett tanulmányokra hivatkozva szintén csak az emailhozzáférések megszerzésére tett kísérletről beszélt.

Bencsáth érdeklődésemre elmondta, hogy a Trend Micro jelentése se mondja ki, hogy egyáltalán sikeres volt-e a támadás. Nem derül ki például egyértelműen, hogy milyen módszerekkel szereztek tudomást a támadásról. Ha egy ún. sinkhole-lal, vagyis egy, a célszerver elé beiktatott másik szerveren fogták meg a támadókat, akkor azok valójában nem érhettek célba. Mindazonáltal ha valóban hozzáfértek HM-dolgozók levelezéséhez, abból kinyerhettek olyan információkat, amelyekkel további támadásokat hajthatnának végre. De erről Bencsáthéknak nincsnen információjuk. "Nem vagyunk-voltunk kapcsolatban a HM-mel, és az ilyen intézmények amúgy sem adnak ki túl sok információt, még ha konkrét segítséget kapnak is" - írta.

Jones cikkének megjelenése után írásban kerestem a Honvédelmi Minisztériumot, amely érdeklődésemre annyit közölt, hogy

"[a] honvédelmi célú elektronikus információs rendszerek (katonai terminológia szerint híradó-informatikai rendszerek) üzemeltetésével és biztonságával kapcsolatos adatok honvédelmi és nemzetbiztonsági érdekből nem nyilvánosak".

Vagyis, bár nem cáfolták, nem is erősítették meg a támadás tényét, ahogy a lehetséges fejleményeiről sem nyilatkoztak. Annyit azért elárultak, hogy "[a] káros jelenségeket az üzemeltetés során a rendszerek összetett védelmi mechanizmusa érzékeli, vagy ezekről más szervezettől nemzeti, nemzetközi együttműködés keretein belül értesítést kapnak az eseménykezelést végző szakemberek", illetve azt is, hogy a kockázatokkal arányos védelmi feladatok megoldását párhuzamosan "több folyamat is célozza".

Bencsáth szerint létezhetnek rendszerek, amelyek figyelmeztetik a HM levelezését használókat az ilyen phishing-kísérletekre. De ún. anomáliadetektációs módszerekkel is fel lehet fedni egy ilyen támadást. Például akkor, ha egy felhasználó általában csak a munkahelyi gépéről lép be a levelezésbe, de egyszercsak más címről, akár más országból próbál belépni. Vagy ha párhuzamosan két gépről is belépnek egy felhasználó fiókjába. De erre azét nem lát nagy esélyt. "Ismerve a tipikus rendszereket, kicsi esélyét látom, hogy ilyen módon valamilyen szervezet kiszúrná a támadást, vagy inkább úgy fogalmaznék, tízből jó ha egy ilyen támadást szúrnának ki a tipikusan alkalmazott rendszerek. Örömmel veszem , ha megcáfol egy üzemeltető ebben" - írta.