Bizonyítékot akarsz, hogy tényleg az oroszok hackelték meg a Demokrata Pártot? Akad bőven

„Péntekre halasztották a »titkosszolgálati« tájékoztatót az úgynevezett »orosz hackelésről«. Talán több idő kell nekik a vádirat összeállítására. Nagyon furcsa!” – tweetelte magyar idő szerint szerda hajnalban Donald Trump, ügyes idézőjel-használattal kétségbe vonva egyrészt az amerikai titkosszolgálatok intelligenciáját, másrészt a tényt, hogy az orosz titkosszolgálatok amerikai intézményeket hackeltek meg 2016-ban.

Amerikai kormányzati források szerint Trump ferdít. Az amerikai titkosszolgálatok eleve péntekre tervezték Trump tájékoztatását az orosz hackről, már csak azért is, mert csak csütörtökre állítják össze a jelentést, amiről

előbb a regnáló amerikai elnököt, Barack Obamát kell tájékoztatniuk.

Trumpot az zavarhatta össze, hogy megválasztott elnökként a titkosszolgálatok őt is minden nap tájékoztatják, tájékoztatnák az aktuális titkosszolgálati értesülésekről. A feltételes mód indokolt, Trump ezidáig alig-alig vett részt ezeken a napi tájékoztatókon.

Trump eddig sem tartózkodott attól, hogy nyilvánosan megkérdőjelezze az amerikai titkosszolgálatok értesüléseit. Január elsején például arról beszélt, hogy „lehetett valaki más is”. Azt is állította, hogy „tudok olyan dolgokról is, amelyekről mások nem tudnak, és ezek alapján nem lehetünk biztosak” abban, hogy oroszok hackelték meg a Demokrata Párt szervereit. Aznap azt is ígérte, hogy kedden vagy szerdán nyilvánosságra hozza azokat a dolgokat, amikről csak ő tud.

Meglepő szövetségesek

Trump hozzáállása annyiban érthető, hogy a titkosszolgálati elemzések szerint az oroszok nem csupán informálódtak, hanem célzottan szivárogtatták a megszerzett értesüléseket, mégpedig azért, hogy növeljék Trump megválasztásának esélyeit. De Trump váratlan szövetségeseket is talált az orosz szerepet megkérdőjelező harcában. Például

Glenn Greenwaldot, a Guardian egykori újságíróját.

Azt a Greenwaldot, akit Edward Snowden is használt, amikor nyilvánosságra akarta hozni az NSA-től megszerzett információit.

Greenwald a Washington Post tényszerűen elbaltázott, a vermonti elektromos hálózat meghackeléséről írt cikkére reagáló írásában fogalmazta meg kételyeit arról, hogy valóban az oroszok hackelhették-e meg a Demokrata Párt szervereit. Snowden környezetéből még Julian Assange, a hackelés során megszerzett iratokat kiszivárogtató Wikileaks alapítója is ezen a véleményen van, ahogy Jeffrey Carr kiberbiztonsági szakértő is, akire Greenwald is hivatkozott.

Ők valamennyien keveslik az eddig nyilvánosságra került bizonyítékok bizonyító erejét. Ebben a kritikában is van valami. Az a titkosszolgálati tájékoztató, amit az amerikai kormány az orosz diplomaták december 29-i kiutasításának indokaként nyilvánosságra hozott, valóban nem tekinthető bizonyítéknak. De a cáfolatok legalább ilyen gyenge lábakon állnak. Vegyük például a szakértő, Carr a Mediumon publikált írását.

Carr ebben az amerikai sajtóban hivatkozott, a Demokrata Párt szervereire telepített kémszoftvereket megtaláló Crowdstrike helyett a szlovák kiberbiztonsági cég, az ESET elemzésére hivatkozik, illetve abból szemezget az ő álláspontját alátámasztó idézeteket. Például ezt a szövegkörnyezetéből kiragadott mondatot:

„Az, amire biztonsági kutatóként "Sednit csoport [az ESET a sok létező kódnév közül ezt használja a Fancy Bearként ismert csoportra] valójában csak szoftverek és a hozzájuk tartozó hálózati infrastruktúra elnevezése, amit nehéz egy bizonyos csoporttal összefüggésbe hozni”.

A mondat valóban szerepel az ESET tavaly augusztusi, összesen száz oldalnál is hosszabb, technikai leírásban gazdag whitepaperében. Egyből a bevezetőben, ebben a szövegkörnyezetben:

„Az olvasó arra számíthat, hogy ez a referenciatanulmány új információkat ad az attribúcióhoz [a támadók azonosításához]. Sokat beszéltek már arról, hogy a Sednit oroszokkal áll kapcsolatban, és nekünk nem áll szándékunkban ehhez semmit se hozzátenni. Az attribúció komoly, tudományos értelemben nagyon komoly feladat, ami kívül esik az ESET küldetésén. Az, amire biztonsági kutatóként »Sednit csoport« [az ESET a sok létező kódnév közül ezt használja a Fancy Bearként ismert csoportra - akiraly.] valójában csak szoftverek és a hozzájuk tartozó hálózati infrastruktúra elnevezése, amit nehéz egy bizonyos csoporttal összefüggésbe hozni.

Ugyanakkor intenzív nyomozásunk során számos jelzést találtunk arra, hogy a fejlesztői és működtetői milyen nyelvet használtak, és mi volt az érdeklődési területük.”

Vagyis Carrnak abban igaza van, hogy maga a Sednit Group, vagy a Fancy Bear megnevezés csak a szoftverekre és a hálózatra utalnak, de afelett elegánsan elsiklik, hogy

ezeket a szoftvereket és hálózatokat hús-vér emberek fejlesztik és működtetik.

Az ESET részletes tanulmánya szerint

moszkvai hivatali időben dolgozó, oroszul beszélő hús-vér emberek,

akiknek

„a céljai a nemzetközi geopolitikához kötődnek és nem rettennek vissza komoly célpontok megtámadásától sem”.

Hogy milyen "komoly célpontokra" utalnak a kutatók? Az ismert támadások elemzése alapján a Fancy Beart elsősorban

- ukrán politikai és rendészeti vezetők;

- NATO-intézmények munkatársai;

- egy orosz ellenzéki párt tagjai;

- orosz politikai disszidensek;

- az orosz politikusok emailjeit feltörő Saltaj Boltaj csoport tagjai;

- kelet-európai újságírók;

- az orosz egyetemekre látogató külföldi akadémikusok;

- csecsen szervezetek;

- a német Bundestag;

- a francia TV5Monde hírtelevízió;

- az amerikai Demokrata Párt

titkai érdekelték. Ez alapján azért nem lehetetlen leszűkíteni azoknak a körét, akiknek a megbízását teljesíthették. További közvetett bizonyítékok is alátámasztják az orosz szálat.

Elcsúsztak a banánhéjon

Az ESET tanulmánya a helyenként agyzsibbasztóan részletes technikai leírások ellenére is kifejezetten olvasmányos írás, már csak azért is, mert rendkívül izgalmasak a nyomozás részletei. Például az, amivel igazolták, hogy a hackerek moszkvai hivatali időben dolgoztak. Ehhez szükségük volt némi szerencsére is.

A Fancy Bear támadásai jellemzően egy phishing-kampánnyal indultak. Félreértés ne essék, ezek nem átlagos phishing-kampányok voltak, amikor tömegesen, válogatás nélkül fertőznek meg gépeket, hogy minél több felhasználó adatait begyűjtsék. Nagyon pontosan meghatározott és azonosított célpontokat támadtak.

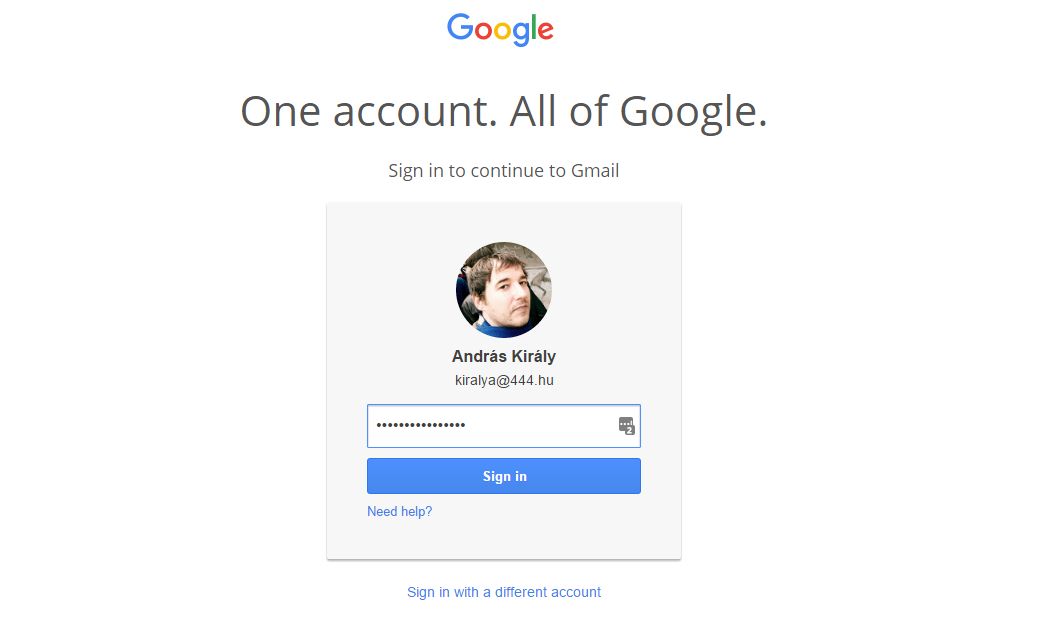

A támadásokhoz rövidített url-eket használtak, ezzel leplezték, hogy valódi szolgáltató helyett kamuoldalra terelik a célszemélyt. Erre a népszerű url-rövidítőt, a Bitlyt használták, de az egyik operátor apróbb hibát vétett, véletlenül publikusra állítva hagyta felhasználói profilját. (A Bitly időközben megszüntette a nyilvános profilokat.) Így viszont hozzáférhetővé vált, hogy pontosan milyen url-eket rövidített le. Ezzel a profillal nagyjából 4400 url-t rövidítettek le, például ezt:

http://login.accoounts-google.com/url/?continue=cGFyZXBreWl2QGdtYWlsLmNvbQ=

=&df=UGFraXN0YW4rRW1iYXNzeStLeWl2&tel=1

Az egyből szemet szúr, hogy ez nem egy valódi bejelentkezési oldal, már csak az "accoounts" szó hibás helyesírásából is. A két, base64 kódolású paraméter is feloldható. A "continue" paraméter a parepkxiv@gmail.com címet takarja, a df paraméter pedig a Pakistan+Embassy+Kyiv kifejezést, vagyis a megcélzott cím Pakisztán kijevi nagykövetségének gmailes emailcíme.

Ezekkel a paraméterekkel tudták úgy beállítani a csalioldalt, hogy úgy tűnjön, mintha a felhasználónak csak újra be kéne logolnia. Vagyis az emailcímet már nem kellett megadni, csak a jelszót. Pont, ahogy az normálisan is történne újralogoláskor.

A 4400-as lista 1888 egyedi célpontot (emailcimet) tartalmazott. A támadások több mint felénél elég volt egyszer elküldeni a levelet, a a Bitly statisztikái szerint legalább egyszer rákattintottak az ezekben elküldött url-re. De az is látszik, hogy ha elsőre nem jártak sikerrel, újra és újra próbálkoztak. Kilenc célpontnak például fél éven belül hét phishing-levelet is küldtek, de ezek többségében még hetedszerre se kattintotta senki a linket.

A Bitly adataiból az is látszik, hogy mikor hozták létre a rövidített url-eket:

az UTC+3, vagyis a moszkvai időzónában hivatali időben, reggel 6 és este hat, de jellemzően 8-14 óra között, és szinte kizárólag hétköznapokon. A phishing-kampányokat jellemzően hétfőn vagy pénteken indították.

Nem a pontosan targetált csali-url volt az egyetlen eszköz a célpontok pontos azonosítására. Fingerprintinget is használtak, vagyis még arra is figyeltek, hogy az url-t arról a gépről nyitották-e meg, amire be akarnak törni. Ráadásul arra is vigyáztak, hogy ne lehessen könnyen lebuktatni őket. A kamuoldalak, amire átirányították a célszemélyt, csak korlátozott ideig működtek. Ezzel próbálták elkerülni, hogy biztonsági elemzők tudjanak csatlakozni a szerverekhez.

A megfigyelőszoftvereket csak akkor telepítették, ha valóban a megcélzott gépet érték el. Ezek a megfigyelőszoftverek önmagukban is nagyon figyelemre méltó eszközök voltak, például lehetőség volt folyamatos frissítésükre, illetve arra, hogy különböző, az adott gépen végrehajtandó feladatok elvégzésére írt céleszközök, pluginek telepítésére is.

Az ESET kutatói fellelték az egyik ilyen kémszoftver, a Demokrata Párt szerverein is talált X-Agent forráskódját. Ebben a fejlesztők

orosz nyelven írtak megjegyzéseket maguknak és egymásnak,

ami arra utal, hogy oroszul kommunikáltak egymás közt.

Minden jel ugyanarra utal

Arra kevés a remény, hogy közvetlen bizonyítékot találjanak az orosz titkosszolgálatok érintettségére. Ezt tulajdonképpen csak az bizonyítaná, ha valaki meg tudná szerezni az írásbeli utasításokat, amit a titkosszolgálatok adtak a hackereknek. De az ESET, és még jópár, nemzetközileg elismert vírusírtó ésvagy kiberbiztonsági cég egybehangzó vizsgálati eredményei alapján annyit állíthatunk, hogy

egymás közt oroszul kommunikáló, moszkvai hivatali időben dolgozó hackerek az orosz geopolitikai érdekek szempontjából jelentős célpontoktól próbáltak információkat szerezni gondosan eltervezett és pontosan célzott támadásokkal.

Ez alapján pedig akár következtetéseket is meg lehet már kockáztatni.

Trump azt állítja, hogy az elődeivel ellentétben nem kér napi titkosszolgálati összefoglalót, mert ő egy okos ember

Lepasszolta az alelnökének ezt az unalmas feladatot.

Trump: Egyetlen számítógép sem biztonságos, tessék futárral küldeni

Azt is ígérte, hogy kedden vagy szerdán eddig ismeretlen részleteket közöl a demokraták szerverének megtámadásáról. "Nem biztos, hogy az oroszok voltak"- mondta.